Internet of Things statt Internet of Horrors

Die von Cyberangriffen ausgehende Gefahr ist ein großes unternehmerisches Risiko.

Die kriminellen Banden hinter Viren, Trojanern und Ransomware rüsten laufend auf. Neue Angriffsstrategien erfordern eine angepasste Sicherheitsstrategie, die die Produktion und die IT ganzheitlich gegen Eingriffe von außen abschirmt. Eine Firewall und der handelsübliche Virenscanner reichen längst nicht mehr aus. Unternehmen müssen die nächste Verteidigungslinie aufbauen und Anomalien in der IT-Kommunikation so schnell wie möglich erkennen.

Viren sind so alt wie die ersten Computerprogramme. Allerdings hat sich in den letzten Jahren der Bereich der professionellen Cyberkriminalität durch Erpressungssoftware (Ransomware) zum lukrativen Geschäftsfeld entwickelt. Mit zunehmendem Verständnis für die vernetzte Produktion haben Cyberkriminelle ein ebenso simples wie perfides Geschäftsmodell gefunden, indem sie betriebswichtige Daten verschlüsseln und diese Daten erst gegen Lösegeldzahlung wieder entschlüsseln.

Diese Verschlüsselung von Daten kann aufgrund der inzwischen weitreichenden Vernetzung der Produktionsanlagen Betriebe vollständig lahmlegen. Ohne den Austausch von Informationen zwischen Fertigungsanlagen und der IT ist das Konzept der Smart Factory mit wettbewerbsfähiger Produktion, Fernwartung, Production on Demand oder neuen Geschäftsmodelle wie Pay per Use nämlich nicht denkbar. Damit hat sich auch die Bedrohungslage verschärft. Anders als die Büro-IT sind Fertigungsanlagen oft durch veraltete und nicht mehr aktualisierbare Soft- und Firmware besonders anfällig für Angriffe von außen. Jüngste Vorfälle zeigen, dass daran durchaus das Schicksal von Unternehmen hängen kann. So musste der belgische Maschinenbauer Picanol nach einem Angriff mit Ransomware im Januar 2020 für 1.500 der 2.300 Beschäftigten Kurzarbeit anordnen; der Handel mit der Picanol-Aktie wurde kurzzeitig ausgesetzt.

Geschäftsmodell Ransomware

Das Bundesamt für Sicherheit in der Informationstechnik warnt generell vor Lösegeldzahlungen, doch die Erpresser handeln in der Regel rational und wissen genau, wen sie angreifen. Ihre Lösegeldforderungen sind selten Phantasiezahlen, sondern so kalkuliert, dass der Verlust durch den Betriebsstillstand oder der Wiederherstellungsaufwand größer ist als die Geldforderung, die über Bitcoins anonym und sofort bezahlt werden kann.

Bislang waren insbesondere stark vernetzte Großkonzerne ins Visier von Cyberkriminellen geraten. Deshalb haben viele Großunternehmen ihre Maßnahmen bei der IT-Sicherheit massiv erhöht. Daher wenden sich Ransomware-Angreifer mehr und mehr mittelständischen Unternehmen und Behörden zu, die potenziell weniger in Sicherheitsmaßnahmen investieren.

Die vergleichsweise geringe Anzahl an echten Ransomware-Entwicklern hat ein Geschäftsmodell geboren, nämlich „Malware as a Service“. Die entwickelten Schadprogramme und Technologien werden als kostenpflichtiges Einbruchswerkzeug im Darknet angeboten mit Einstiegspreisen von unter 100 USD. Zudem werden arbeitsteilige Geschäftsmodelle angeboten, bei denen die Zugänge zu Systemen, Verschlüsselung und Erpressung vermarktet werden.

„Je höher die Sicherheitsstandards sind, desto uninteressanter wird das potenzielle Opfer.“

Die Konzentration auf Unternehmen als lohnende Opfer verursachte im Jahr 2019 nach Schätzung der Allianz-Versicherungen weltweit einen Schaden von 520 Mrd. EUR durch Produktionsausfälle und Lösegeldzahlungen.

Ähnlich wie bei Wohnungs- und Hauseinbrüchen ist ein 100prozentiger Schutz gegen Schadprogramme und Hacker kaum zu garantieren. Dennoch kann ein durchdachtes und ganzheitliches Sicherheitskonzept das Risiko eines erfolgreichen Cyberangriffs beträchtlich verringern und den möglichen Schaden begrenzen. Wie in normalen Wirtschaftsbereichen arbeiten auch Cyberkriminelle gewinnorientiert. Je umfangreicher die Schutzmaßnahmen sind, desto größer ist auch die Wahrscheinlichkeit, dass sich Hacker leichtere Opfer suchen.

Risikofaktor Nr. 1: der Mensch

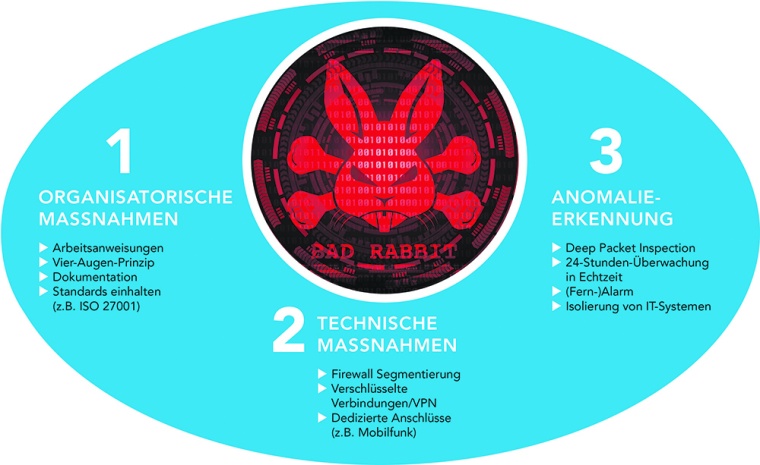

Zwingende Voraussetzung für einen sicheren Produktionsablauf bleibt die organisatorische und technische Grundsicherung. Die organisatorischen Maßnahmen sind erforderlich, um die Belegschaft auf die Gefahren durch Ransomware, aber auch durch Industriespionage zu sensibilisieren. Dazu gehören eindeutige Arbeitsanweisungen, das Vier-Augen-Prinzip, eine lückenlose Dokumentation und die Einhaltung von Sicherheitsstandards wie z. B. ISO 27001.

Die erforderlichen organisatorischen Maßnahmen zielen darauf ab, eine Verhaltens- und Bewusstseinsänderung bei den Mitarbeitern herbeizuführen. Nach einer Erhebung der Bitkom sagt ein Drittel der von Cyberangriffen betroffenen Unternehmen, dass sie von früheren Mitarbeitern vorsätzlich geschädigt wurden. Ein knappes Viertel sieht die Verantwortung bei ehemals im Betrieb beschäftigten Personen, die sich aber nicht absichtlich falsch verhalten hätten. Immerhin 14 % der befragten Unternehmen sehen die Schuld bei derzeitigen Mitarbeitern, die aus Unkenntnis gehandelt haben. Die Verbreitung von Ransomware kann nämlich auf ganz simplen Wegen erfolgen, etwa durch das Einstecken eines USB-Sticks oder über das Anschließen eines Service-Laptops.

Abschottung der Produktion

Wirklich effektiv ist nur eine Kombination verschiedener Maßnahmen. Dazu zählt die möglichst lückenlose Abschottung der Produktion zum Internet mit Firewalls, geschlossenen Benutzergruppen und Verschlüsselung. Nur wirklich notwendige Verbindungen dürfen zugelassen werden. Folgende Fragen müssen geklärt werden: Welche Systeme dürfen über welche Protokolle mit der Operational Technology (OT) kommunizieren? Welche Protokolle werden dabei verwendet? Welche Ports werden verwendet? In welche Richtung erfolgt der Kommunikationsaufbau?

Der Hintergrund: Jede Firewall hat Schwachstellen und jede Verschlüsselung wird irgendwann zu schwach für die pure Rechenleistung potenzieller Angreifer. Daher reicht es nicht aus, nur eine Firewall als Brandschutztür zu installieren. Man benötigt einen Brandmelder, der bei Anomalien in der Kommunikation zwischen Produktionsanlagen Alarm schlägt. Mit Technologien wie der Deep Packet Inspection lässt sich die Kommunikation von Produktionsanlagen passiv überwachen. Maschinen verhalten sich in der Produktion vorhersehbar und dürfen bei entsprechender Definition lediglich nach Art, Umfang und Kommunikationsrichtung vorher festgelegte Datenpakete austauschen. Mit der Erkennung von Anomalien durch Deep Packet Inspection können auffällige Aktivitäten schnell diagnostiziert und infizierte Systeme isoliert werden.

Die Inkubationszeit als Schwachstelle der Ransomware

Die „Inkubationszeit“ ist typisch für Ransomware, da der Virus nach der Infektion zunächst versucht, maximale Verbreitung im Netzwerk zu erreichen. Gleichzeitig wird dadurch eine Vielzahl an neuen Kommunikationsbeziehungen aufgebaut, die vorher nicht definiert waren und als Anomalie erkannt werden können. Es gibt also ein Zeitfenster, in dem ein befallenes System noch gerettet werden kann, falls der Angriff rechtzeitig erkannt wird. Im Rahmen der Anomalie-Erkennung durch Deep Packet Inspection wird der Datenverkehr ständig in Echtzeit kontrolliert und bei Abweichungen von den vorher definierten und erlaubten Kommunikationsbeziehungen Alarm ausgelöst.

Die Ransomware WannaCry bspw. hatte während des großen Angriffs im Jahr 2017 das Protokoll SMB verwendet, da die entsprechende Sicherheitslücke genau hier aufgesetzt hat. Somit wurde also neben dem plötzlichen Auftreten von sehr vielen neuen Kommunikationsbeziehungen auch ein Protokoll massiv verwendet, das bisher typischerweise viel weniger oder gar nicht in Gebrauch war. Anhand der Kommunikation kann zudem ausgemacht werden, welches System von dem Virus befallen wurde. Im besten Fall kann hier also – eine entsprechend schnelle Reaktion vorausgesetzt – der Befall weiterer Systeme sowie eine Verschlüsselung des befallenen Systems verhindert werden. Im schlimmsten Fall muss nun lediglich der betroffene Industrie-PC neu aufgesetzt werden, ein kostspieliger Produktionsausfall lässt sich noch verhindern.

„Zwingende Voraussetzung für einen sicheren Produktionsablauf bleibt die organisatorische und technische Grundsicherung.“

Anomalie-Erkennung erhöht die Produktivität

Mit Deep Packet Inspection kann nicht nur das Ausspähen des Systems durch einen Virus erkannt werden, sondern auch produktionsbedingte Anomalien und Störungen, die z. B. durch einen defekten Sensor ausgelöst werden können. Über die IT-Sicherheit hinaus ist die Anomalie-Erkennung durch Deep Packet Inspection also ein hervorragendes Werkzeug, um die Produktivität zu erhöhen. DPI erkennt z. B. neue Kommunikationsteilnehmer, neue Protokolle oder auch Messwerte, die sich nicht in einem definierten Rahmen bewegen, in Echtzeit.

Umfasssende Sicherheitskonzepte wichtiger denn je

Die sichere Vernetzung wird in Zukunft nicht nur zur Abwehr von Ransomware, sondern auch zur Bekämpfung von Industriespionage immer wichtiger. Aus unserer Erfahrung von der Smart Factory bis hin zu kritischen Infrastrukturen raten wir dringend zu einem individuellen, ganzheitlichen Sicherheitskonzept. Die Investition rechnet sich nicht nur, sondern sollte gerade wegen der sich ständig anpassenden Angriffsstrategien der organisierten Kriminalität mindestens so selbstverständlich sein wie das Türschloss am Eingang.