Schutzziele industrieller Automatisierungsprozesse

Bernd Beßling und Joachim Birk, BASF / NAMUR, beantworten im CHEManager Interview Fragen zum Nutzen, der Anwendbarkeit und der Cybersecurity rund um NOA.

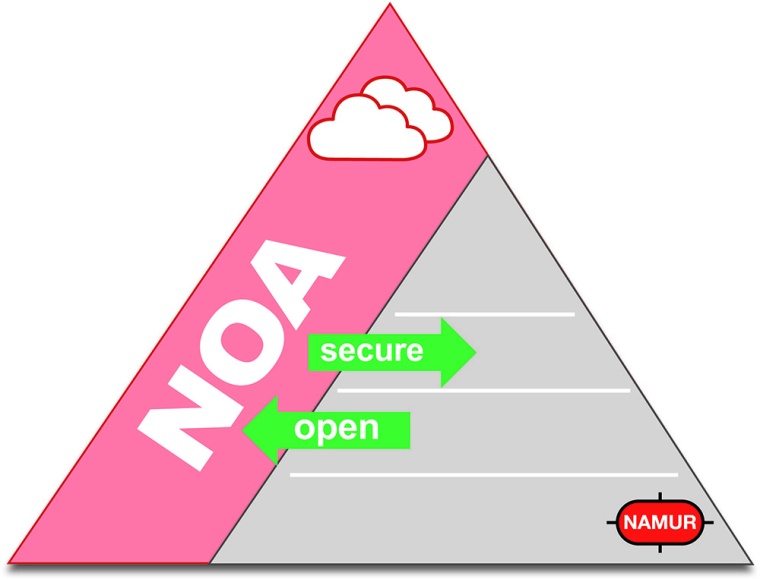

Im Gegensatz zu Automatisierungssystemen sind Standard-IT-Werkzeuge und -Systeme so konzipiert, dass sie von Anfang an offen miteinander interagieren, was eine rasche Übernahme neuer IT-Entwicklungen ermöglicht. Mit NOA will die Prozessindustrie diese Vorteile nutzen. Der Nachteil der Offenheit innerhalb der IT ist jedoch ihre Anfälligkeit für Cyber-Angriffe, was die Schutzziele industrieller Automatisierungssysteme gefährden kann. CHEManager-Redakteur Volker Oestreich befragte hierzu Bernd Beßling, Senior Vice President, Centers of Technical Expertise bei BASF in Ludwigshafen und Mitglied des Vorstandes der NAMUR sowie Joachim Birk, Vice President, Executive Expert Automation Technology bei BASF.

CHEManager: Können Sie kurz zusammenfassen, was das Ziel von NOA, der NAMUR Open Architecture, ist?

Bernd Beßling: Die Grundidee von NOA ist die Einführung einer offenen Schnittstelle zwischen der bestehenden Kern-Prozessautomatisierungs-Domäne, auch Core Process Control oder CPC genannt, und der neu definierten Monitoring- and Optimization-Domäne M+O. Wir ermöglichen also mit NOA Anwendungsfälle innerhalb der M+O-Domäne, indem Daten der Prozessautomatisierung für M+O-Zwecke parallel zu den bestehenden Automatisierungsstrukturen bereitgestellt werden. Der Hauptvorteil des NOA-Ansatzes besteht darin, dass die CPC weitgehend unbeeinflusst bleibt, was NOA für Industrie-4.0-Innovationen in Altanlagen besonders attraktiv macht. Dies ist unerlässlich, denn viele Prozessanlagen haben einen Gesamtlebenszyklus von über 40 Jahren und ihre Automatisierungssysteme bleiben typischerweise 20 bis 25 Jahre in Betrieb.

Welchen Nutzen soll und kann NOA den Unternehmen der Prozessindustrie bringen?

B. Beßling: Der Nutzen liegt in der Durchgängigkeit von Anlagen- und Prozessinformationen, die zuvor schwer bis gar nicht auslesbar waren. Diese Anlagen- und Prozessinformationen erlauben uns, unsere Anlagen noch zuverlässiger zu betreiben und damit das Optimum in der Produktion zu erreichen. Dauerhafte kontinuierliche Produktionsphasen aufgrund dieser zusätzlichen Informationen tragen somit zu einer höheren Wirtschaftlichkeit der vorhandenen Anlagen bei.

Um diese Potenziale heben zu können, erstellt die NAMUR ein ganzes Regelwerk zu NOA – insbesondere auch, um die Cyber-Security der Anlagen sicherzustellen.

B. Beßling: Ja, das ist richtig. Die grundlegende NAMUR Empfehlung NE 175 ist im Juli 2020 erschienen. Sie wird ergänzt um vier weitere Dokumente, die spezifische Bausteine definieren zur Trennung der CPC- und der M+O-Domänen und zur sicheren Kommunikation zwischen den Domänen – dazu gehört auch die kürzlich veröffentlichte NE 177 „NOA Security-Zonen und NOA Security Gateway“.

„Die Anlagen- und Prozessinformationen erlauben uns, unsere Anlagen noch zuverlässiger zu betreiben und damit das Optimum in der Produktion zu erreichen.“

Können Sie diese spezifischen Bausteine näher erläutern?

Joachim Birk: Das „NOA Information Model“ definiert die Syntax und Semantik des Datenaustauschs zwischen CPC- und M+O-Domänen. Industrie 4.0 basiert auf der Verfügbarkeit von Informationen in einem Netzwerk von intelligenten, interagierenden Teilnehmern. M2M, also die Machine-to-Machine-Kommunikation, erfordert den Abgleich von Syntax und Semantik der ausgetauschten Daten sowohl auf Sender- als auch auf Empfängerseite. Daher ist es notwendig, die Semantik, also die Bedeutung von Parametern zu definieren, damit technische Systeme herstellerunabhängige Aktionen durchführen können. Durch den Einsatz eines standardisierten Informationsmodells wird sichergestellt, dass alle M+O-Anwendungen ohne individuellen Konfigurationsaufwand wissen, welche Parameter in welcher Form zu erwarten sind.

Ein kritisches Thema hinsichtlich der Anlagenverfügbarkeit und Automation Security ist, dass die Kommunikation zwischen CPC und M+O frei von Rückkopplungen in den CPC-Bereich sein muss. Die primären Systeme – und auch die primäre Kommunikation im CPC – dürfen in keiner Weise verändert werden; dazu gehören auch die Konfigurationsparameter der Geräte. Aktuelle Kommunikationsprotokolle wie HART verhindern diese Art der Rückmeldung nicht. Daher müssen technische und/oder betriebliche Gegenmaßnahmen ergriffen werden, die innerhalb des NOA-Konzeptes durch die „NOA-Diode“ repräsentiert werden: Die NOA-Diode beschreibt den einseitig gerichteten Datenfluss, definiert aber keine technische Lösung.

Die „Verification of Request“-Funktionalität (VoR) stellt den sicheren und zuverlässigen Kommunikationsweg von der M+O-Domäne in die CPC-Domäne her. Die Grundidee ist, dass die M+O-Domäne eine Anfrage „Request“ stellt, die vom NOA VoR überprüft wird – also die „Verification“ –, bevor sie an das entsprechende CPC-System weitergeleitet wird.

NOA VoR hat dabei sowohl eine funktionale Rolle, zum Beispiel die Plausibilisierung von Anfragen, als auch eine sichernde Rolle – zum Beispiel die Authentifizierung, die es einer bestimmte M+O-Anwendung erlaubt, eine Anfrage an ein bestimmtes CPC-System zu schicken.

Der vierte Baustein ist schließlich der „NOA Aggregating Server“, der Daten für M+O-Anwendungen zentral zur Verfügung stellt. Er ist verantwortlich für die Strukturierung der Datenkommunikationspfade von verschiedenen NOA-Dioden zu den M+O-Anwendungen, so dass diese nur eine Schnittstelle sehen, unabhängig von der Anzahl der verschiedenen Datenkommunikationspfade. Dadurch wird die Informationsbeschaffung für die M+O-Apps erleichtert. Aggregationsserver können darüber hinaus Mechanismen für Authentifizierung und Autorisierung, Lastausgleich, Zwischenpufferung etc. bereitstellen. Der NOA Aggregating Server ist nicht zwingend für eine NOA-Lösung erforderlich.

Die NOA-Diode ist ein wunderschönes Bild für das Konzept des unidirektionalen Informationsflusses von CPC zu M+O, aber keine technische Lösung. Wie genau kann die Realisierung aussehen?

J. Birk: Die NOA-Diode ist in der Tat als eine Art Metapher für das Konzept des unidirektionalen Informationsflusses zu sehen. Technisch korrekt sollten wir vom NOA Security Gateway sprechen – so wie es in der NE 177 getan wird, die den speziellen Anwendungsfall einer sicheren Kommunikation mit einseitigem Datentransfer aus dem CPC-Bereich in die M+O-Bereiche darstellt. Darüber hinaus passt das NOA-Konzept die Schutzanforderungen der IEC 62443-4-2 auf die spezifischen Bedürfnisse der in Prozessautomatisierungssystemen eingesetzten Netzwerkkomponenten an.

Da die Datenkommunikation innerhalb des CPC-Bereiches typischerweise von proprietären Protokollen und Datenformaten dominiert wird, hat das NOA Security Gateway die Aufgabe, spezifische Datenkommunikationsprotokolle des CPC-Bereiches in ein generisches Datenkommunikationsprotokoll zu übersetzen, das für die M+O-Zone und darüber hinaus verwendet wird. Dabei muss es verschiedene grundlegende Anforderungen erfüllen, die der Dioden-Metapher entsprechen. Dazu gehört auch, dass Konfigurations- oder Parameteränderungen an einem Gerät im CPC-Bereich niemals von dem M+O-Bereich über das NOA Security Gateway zugelassen werden darf oder dass ein einmal eingerichteter Kommunikationskanal zwischen dem CPC-Bereich und dem M+O-Bereich während des Betriebs nur nach Freigabe durch das CPC-Engineering verändert oder aufgerüstet werden darf.

„Für die drei Security-Zonen Kern-Prozessautomatisierung, Überwachung und Optimierung vor Ort und Überwachung und Optimierung außerhalb des Standorts gibt es unterschiedlichen Schutzbedarf.“

Die Security-Anforderungen im CPC-Bereich und in der M+O-Zone sind bestimmt unterschiedlich – was empfiehlt das NOA-Konzept hierfür?

J. Birk: Die NE 177 definiert drei NOA Security-Zonen mit unterschiedlichem Schutzbedarf, nämlich die Kern-Prozessautomatisierung, die Überwachung und Optimierung vor Ort und die Überwachung und Optimierung außerhalb des Standorts. In Anlehnung an die Norm IEC 62443-3-3 werden unterschiedliche Schutzprofile definiert, die verschiedene Stufen erreichen und Security-Anforderungen umfassen, die sowohl für ein CPC im Allgemeinen als auch ein NOA Security Gateway als Komponente gelten.

Im Allgemeinen hängt die Priorisierung oder Einstufung der Schutzziele Verfügbarkeit, Integrität und Vertraulichkeit von den geschäftlichen Erwägungen und der allgemeinen IT-Sicherheitspolitik des Unternehmens ab. So sind die Schutzziele in NOA klar umrissen. Fokus in der Kern-Prozessautomatisierung liegt auf der Verfügbarkeit und dem nachfolgend die Integrität sowie die Vertraulichkeit. Die Verfügbarkeit hat der der M+O Umgebung eine untergeordnete Rolle; die Integrität und die Vertraulichkeit sind jedoch hervorzuheben. Die Datenkommunikation und -verarbeitung zwischen den NOA Security-Zonen muss diesen unterschiedlichen Schutzzielen Rechnung tragen.

Wie ist die Prozessindustrie gerüstet für die Umsetzung des NOA- Konzeptes und sehen Sie dabei Unterschiede zwischen kleinen, mittleren und großen Unternehmen?

B. Beßling: Die Unternehmen der Prozessindustrie können auf eine vorhandene Infrastruktur zurückgreifen, die es ihnen erlaubt, das NOA-Konzept sinnvoll umzusetzen. Im Kern ist dies auch bei kleinen und mittleren Unternehmen der Fall. Ausgangspunkt ist die Konnektivität der NOA-Komponenten.

Die NAMUR-Empfehlungen zeigen dafür den Rahmen auf, die die Grundbedingung für die Umsetzung des NOA-Konzepts darstellt. Das Implementationsprojekt zwischen NAMUR und ZVEI bearbeitet dafür aktuell auch die detaillierten Fragestellungen, die sich aus den Empfehlungen ergeben, wie zum Beispiel dem NOA Security Gateway oder der „Verification of Request“-Funktion.

Zur Person