Protect - Detect – Recover: Die drei Säulen des Cyber-Security-Managements

Digitalisierung und Security in der Prozessindustrie

Die Automatisierung in der Industrie hat heute einen so hohen Grad der Vernetzung erreicht, dass eine Produktion ohne sie nicht mehr vorstellbar ist. Dabei ändern sich die Anforderungen in Bezug auf die IT-Sicherheit in der Produktion stetig. Neuere Vorfälle zeigen, dass zunehmend auch Schadsoftware zum Einsatz kommt, die sich explizit gegen Produktionsanlagen richtet.

Der wohl bis dato prominenteste Vorfall „Stuxnet“ richtete sich gegen eine iranische Anreicherungsanlage. Auch kritische Infrastrukturen geraten in das Visier von Hackern (Trisis, Hatman, Triton), wie ein Vorfall in jüngster Vergangenheit zeigt. Es ist davon auszugehen, dass sich die Bedrohungslage zukünftig weiter zuspitzen wird. Um dem Erfolg der Digitalisierung den Weg zu bereiten müssen insbesondere Prozessleittechnik-Sicherheitseinrichtungen, die funktionale Sicherheit (Safety) gewährleisten sollen, unter dem Aspekt der IT-Sicherheit (Security) betrachtet werden (Security for Safety).

Digitalisierung in der Prozessindustrie

Aktuell verfügen Unternehmen der Prozessindustrie über hoch ausgereifte Systeme, die einen nachhaltigen Betrieb mit langen Lebenszyklen ermöglichen. Gleichzeitig verspricht die Anwendung von modernen Internettechnologien, dass Produktionsabläufe schlanker und flexibler gestaltet werden können. Damit können Produkte schneller auf den Markt gebracht, individuelle Kundenanforderungen erfüllt und Geschäftsprozesse beschleunigt werden. Oberstes Gebot dabei bleibt: gesetzliche Vorgaben und Regularien sind zu erfüllen sowie die maximale Sicherheit für Personal, Umwelt und Produktion sicher zu stellen.

Die einzelnen Funktionsdomänen im Produktionsbereich der Prozessindustrie – Produktionsmanagement, Asset Management, Qualitätsmanagement und Logistik – sind jede für sich heute bereits weitgehend automatisiert und digitalisiert. Die Digitale Transformation wird die Domänen selbst miteinander zu einer Operational Technology (OT) verschmelzen. Jede dafür neu geschaffene digitale Verbindung stellt einen zusätzlichen Nutzen dar, birgt indes auch erhöhte Risiken für einen Missbrauch. Das Bundesamt für Sicherheit in der Informationstechnik (BSI) gibt in regelmäßigen Abständen eine Liste der Top-10-Bedrohungen für Automatisierungssysteme heraus. Angriffe erfolgen insbesondere über Social Engineering und Phishing, über kompromittierte Komponenten wie USB-Sticks oder Smartphones, und über Infektion mit Schadsoftware von Internet und Intranet. Die Auswirkungen können über einen Produktionsstillstand oder dem Verlust von Daten bis zu Schäden an Mensch und Umwelt führen.

Wie sicher ist unser System?

Risikoanalysen bilden den ersten Schritt in Richtung Gegenmaßnahmen. Dabei werden bestehende Risiken identifiziert und Handlungsempfehlungen abgeleitet. Beginnt man mit einer IT-Risikobeurteilung stellt sich zu allererst die Frage, welche Komponenten in die Betrachtung mit einbezogen werden müssen und welche nicht. Sensoren, Aktoren und die programmierbare Steuerung bilden den Kern der Sicherheitseinrichtung. Aber auch das Programmiergerät und die Konfigurationseinrichtungen für Sensoren und Aktoren beeinflussen die Sicherheitsfunktion. Datenverbindungen und Dienste wie der Verzeichnisdienst zur Regelung des Benutzerzugriffs sind relevant. Auch die Integrität von Daten (z.B. Anlagendokumentation) spielt – zusammen mit der Organisation und Personen – eine wesentliche Rolle und wird entsprechend auf Risiken beurteilt. Mit dem NAMUR Arbeitsblatt 163 „IT-Risikobeurteilung von Prozessleittechnik-Sicherheitseinrichtungen“ sowie der dazugehörigen Checkliste wurde ein Handlungswerkzeug geschaffen, das eine effektive und ressourcenschonende IT-Risikobeurteilung ermöglicht. Dadurch sollen im Wesentlichen folgende Fragen beantwortet werden:

- Wie sicher (secure) ist meine Prozessleittechnik-Schutzeinrichtung?

- Wie sicher muss sie mindestens sein?

Status Quo IT-Security Management

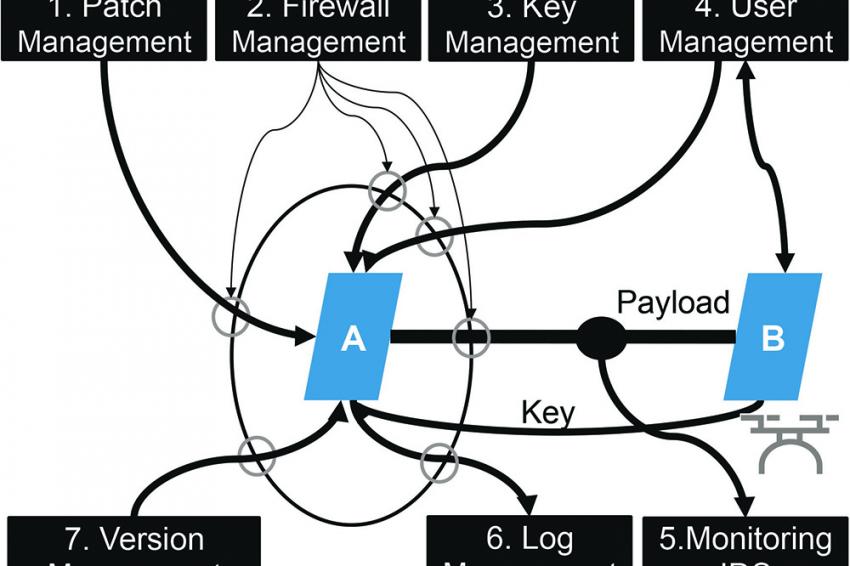

Die Komplexität des Security-Managements nimmt zu. In Zukunft werden deutlich mehr Ressourcen für die Bewältigung der Herausforderungen benötigt. In dem dargestellten Beispiel stellt die Komponente A ein Tablet dar, auf dem Produktionsdaten verarbeitet werden. Aus Security-Sicht steht der Schutz der Komponente A im Vordergrund (Protect), zugleich sollen mögliche Kompromittierungen erkannt werden (Detect). Im Fall eines Angriffs sollen Daten wiederhergestellt werden können (Recover).

Das Patch-Management, also die genau geregelte Aktualisierung der Software und der Betriebssysteme, ist integraler Bestandteil des Security Control Systems. Durch ein Firewall-Management wird die Komponente A von möglichen Angriffen abgeschottet. Ein Authentifizierungsprozess (Key Management) gewährleistet die Sicherheit der Datenverbindung zwischen den Komponenten A und B. Mit einem User Management werden die Rechte zwischen den Verbindungen A und B geregelt. Die dargestellten Schutzmaßnahmen (Punkt 1 bis 4) sind jedoch nicht in der Lage, Kompromittierungen zu erkennen. Das übernimmt das Intrusion Detection System (IDS), das im vorliegenden Beispiel die Datenverbindung zwischen A und B überwacht und das Log Management der Komponente A kontrolliert. Um im Schadensfall Daten wiederherstellen zu können, ist ein Version- bzw. Configuration-Management unabdingbar.

Security by Design

Mit der NAMUR Empfehlung NE 153 „Automation Security 2020 – Design, Implementierung und Betrieb industrieller Automatisierungssysteme“ sollen IT-Security Konzepte zukünftig ein integraler Bestandteil im Funktionsumfang automationstechnischer Komponenten und Lösungen sein. Kommende Generationen von PLT-Sicherheitseinrichtungen sollen also „Security by Design“ mitbringen. Die Anzahl der zur Sicherung notwendigen Zusatzmaßnahmen kann damit minimiert und eine Risikobeurteilung stark vereinfacht werden.

Die Kompetenz der Organisationen und Personen, die eine PLT-Sicherheitseinrichtung betreiben, muss der Komplexität der Anlage gewachsen sein. Doch was genau ist eigentlich mit Kompetenz gemeint? Grundbaustein für Kompetenz ist die Kenntnis und Dokumentation der Systemkomponenten (Hard- und Software inklusive Versionsstände, Daten und Personen, Verbindungen) sowie deren Konfiguration (Applikationsprogramme, Firewallregeln, Sensor-Aktor-Konfiguration etc.). In der Praxis soll ein Betriebsleiter, der für die Safety einer Automatisierungsanlage verantwortlich ist, in der Lage sein, folgende Fragen zu beantworten:

- Welche Systeme gehören zur Anlage (Kenntnis über Produktions- und Geschäftsprozesse)?

- Mit welchen Auswirkungen ist bei einer Kompromittierung zu rechnen?

- Welcher Notfallplan kommt im Fall einer Kompromittierung zum Einsatz?

- Welche Sicherheitsmaßahmen existieren bereits?

- Wer ist Security-Verantwortlicher?

Voraussetzung für das Gelingen der digitalen Transformation

Mit zunehmender Digitalisierung müssen IT und OT nahtlos ineinandergreifen. Zurzeit arbeiten beide Bereiche häufig eher nebeneinander als miteinander. Klar zu definieren ist beispielweise, wer für die Sicherheit zuständig ist und wer im Ereignisfall welche Rolle spielt. Um den Herausforderungen der Digitalisierung zu begegnen, sind wir – auch über das eigene Unternehmen hinaus - mehr denn je auf den Austausch miteinander und das Lernen voneinander abhängig. Folgende Standards sind als Enabler für eine erfolgreiche Digitalisierung anzugehen:

- Erarbeitung und Austausch von Best Practices

- Kontinuierliches Monitoring der aktuellen Sicherheitslage

- Intensiver Austausch mit anderen Organisationen und Gremien.

Im Zusammenhang mit Funktionaler Sicherheit fordern gesetzliche Rahmenbedingungen die Einhaltung des „Stand der Technik“ und schreiben die Durchführung einer IT-Risikobeurteilung für Safety-Systeme vor. Die NAMUR hat mit dem Arbeitsblatt 163 ein Handlungswerkzeug geschaffen, das eine effektive und ressourcenschonende IT-Risikobeurteilung ermöglicht. Darüber hinaus werden konkrete Handlungsmaßnahmen anhand einer Checkliste formuliert.

Fazit

Die digitale Transformation wird stattfinden - mit oder ohne Security! Aber der Erfolg der digitalen Transformation hängt von der Cyber-Security ab. Die Bausteine für diesen Erfolg sind sichere Komponenten, Kompetenz und Kooperation von IT und OT und - last but not least - die Zuverlässigkeit von Safety Systemen. Security und Safety sind Wegbereiter der Digitalen Transformation.